標準アクセスリスト(ワイルドカードマスク)

標準アクセスリストは、条件として送信元アドレスのみを使用します。

プロトコルはIPの他にIPXにも対応していますが、現在、IPXが使用されることはまずなく、CCNA試験でも標準IPアクセスリストのみが出題されます。

- 標準IPアクセスリスト書式

- (config)#access-list [番号(1~99)] [許可のステートメント(permit or deny)] [送信元IPアドレス] [ワイルドカードマスク]

ワイルドカードマスク

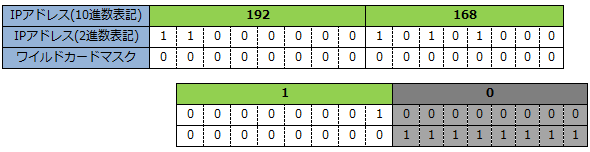

標準IPアクセスリストの設定方法の前に、ワイルドカードマスクについて説明します。(config)#access-list 1 deny 192.168.1.0 0.0.0.255

上記は標準IPアクセスリスト作成のコマンド例であり、「0.0.0.255」の部分がワイルドカードマスクの記述になります。

ワイルドカードマスクは、IPアドレスのそれぞれのビットと比較し、ワイルドカードマスクのビットが0の部分をチェックし、ビットが1の部分を無視します。

つまり、ワイルドカードマスクのビットが1の部分だけ、条件に含めないということになります。

この例だと第1、第2、第3オクテットの「192.168.1」までは固定となり、第4オクテットは任意ということになります。

※ワイルドカードマスクのビットが1の部分(灰色の部分)は条件に含めない。

その結果、上記したコマンドは、「192.168.1.0~192.168.1.255」までの送信元IPアドレスとするパケットを拒否するという標準IPアクセスリストを作成します。

ここでひとつ疑問が浮かんでくるのではないでしょうか?

サブネットマスクではいけないのか。

結論から言いますと、サブネットマスクで条件範囲を指定するよりワイルドカードマスクで指定した方が柔軟な設定が可能になるためワイルドカードマスクの方が適しているということになります。

というのも、サブネットマスクは1のビットが連続したビット列でしか構成できないのに対し、ワイルドカードマスクはそのような決まりはなく、自由なビット列を構成できます。

| サブネットマスク | 11111111 11111111 11111111 11011000 × |

| ワイルドカードマスク | 11111111 11111111 11111111 11011000 ○ |

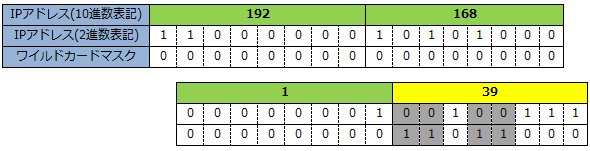

これによりワイルドカードマスクを使うことで下記のようなアクセスリストを作成することができます。

(config)#access-list 1 deny 192.168.1.39 0.0.0.216

(config)#access-list 1 permit 192.168.0.0 0.0.0.255

※第4オクテットが39(00100111)、47(00101111)、55(00110111)・・・となる送信元IPアドレスのパケットを拒否する標準IPアクセスリスト。

そもそも、サブネットマスクはネットワークアドレスを識別するための情報なので、条件範囲を指定するためにサブネットマスクを使うのは適切とは言えません。

そのようなことから、Ciscoルータはアクセスリストの条件範囲指定をワイルドカードマスクにより行う仕様となっています。

次の記事から標準IPアクセスリストの作成手順を紹介します。